Одно из сетевых устройств не настроено для разрешения vpn

Одно из сетевых устройств не настроено для разрешения VPN. Данная ситуация препятствует установлению защищённого туннеля между удалённым клиентом и корпоративной сетью или другим VPN-сервером. Для устранения проблемы требуется диагностика и соответствующая настройка задействованного сетевого оборудования.

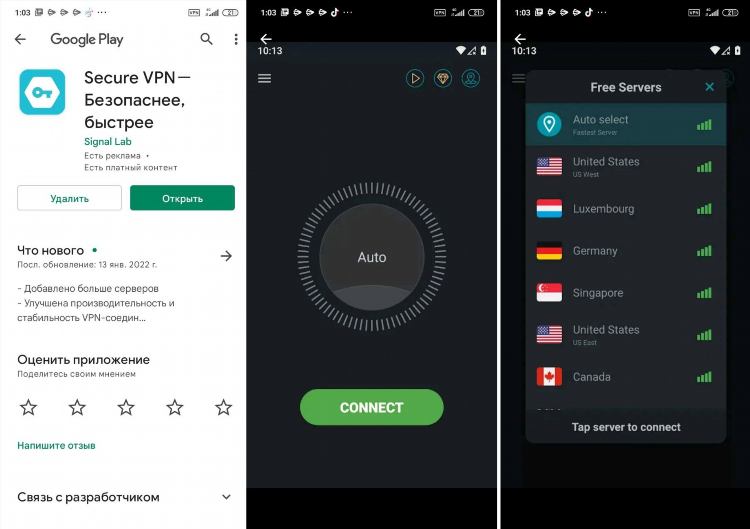

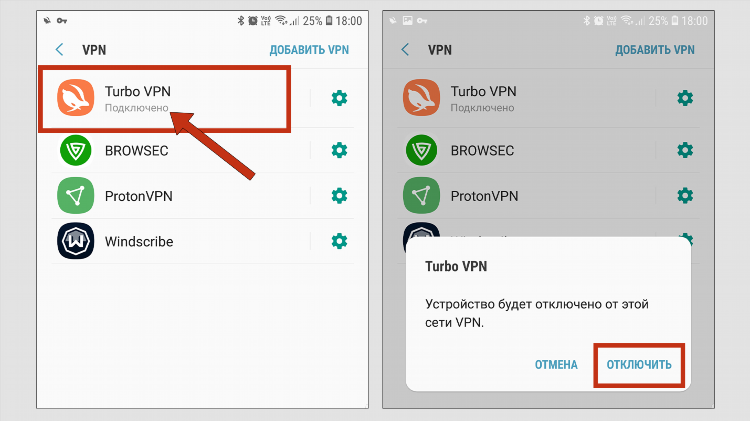

Первым этапом является определение устройства, блокирующего VPN-соединение. Это может быть маршрутизатор, межсетевой экран (файервол) или другое промежуточное сетевое оборудование. Необходимо проверить конфигурацию каждого потенциального устройства на пути следования VPN-трафика.

Наиболее распространённой причиной блокировки VPN-соединения является неправильная настройка правил межсетевого экрана. Файервол может блокировать входящие или исходящие соединения, использующие порты и протоколы, необходимые для работы VPN. К таким протоколам относятся IPsec (обычно использующий UDP-порты 500 и 4500, а также протокол ESP), PPTP (использующий TCP-порт 1723 и протокол GRE) и OpenVPN (чаще всего использующий UDP или TCP-порт 1194).

Для разрешения VPN-трафика необходимо создать соответствующие правила в конфигурации межсетевого экрана. Правила должны разрешать прохождение трафика с указанных портов и протоколов между VPN-клиентом и VPN-сервером. Направление трафика (входящий или исходящий) зависит от роли устройства в VPN-соединении.

Маршрутизаторы также могут препятствовать установлению VPN-соединения, если они не настроены для пропуска VPN-трафика или если на них активны функции, блокирующие определённые типы соединений (например, SPI - Stateful Packet Inspection). В настройках маршрутизатора следует убедиться в отсутствии блокирующих правил для VPN-протоколов и портов.

Некоторые провайдеры интернет-услуг могут блокировать определённые порты или протоколы, используемые VPN. В случае подозрения на блокировку со стороны провайдера рекомендуется обратиться в его службу поддержки для уточнения.

Конфигурация VPN-сервера также играет важную роль. Необходимо убедиться, что VPN-сервер настроен на приём входящих соединений с используемых портов и протоколов. Неправильные настройки на VPN-сервере могут привести к тому, что запросы от VPN-клиентов будут отклоняться.

Проверка логов сетевых устройств может помочь в диагностике проблемы. Логи межсетевого экрана и маршрутизатора могут содержать информацию о заблокированных соединениях, включая IP-адреса, порты и протоколы. Анализ этих логов позволит выявить устройство, блокирующее VPN-трафик, и причину блокировки.

После внесения изменений в конфигурацию сетевых устройств необходимо протестировать VPN-соединение. Если соединение устанавливается успешно, проблема решена. В противном случае следует продолжить диагностику, проверяя настройки других сетевых устройств и VPN-сервера.

В сложных случаях может потребоваться анализ сетевого трафика с использованием специальных утилит (например, Wireshark). Анализ трафика позволит увидеть, на каком этапе происходит сбой соединения и какая ошибка возникает.

Для обеспечения стабильной работы VPN рекомендуется регулярно обновлять прошивку сетевых устройств и программное обеспечение VPN-сервера и клиентов. Обновления часто содержат исправления ошибок и улучшения безопасности, которые могут влиять на работу VPN.

Документирование внесённых изменений в конфигурацию сетевых устройств поможет в дальнейшем обслуживании и устранении возможных проблем с VPN-соединением. Следует вести учёт всех настроек, связанных с разрешением VPN-трафика.

Соблюдение мер безопасности при настройке VPN является критически важным. Необходимо использовать надёжные пароли, шифрование и другие механизмы защиты для предотвращения несанкционированного доступа к VPN-соединению и корпоративной сети.

В случае возникновения затруднений при настройке сетевых устройств для разрешения VPN рекомендуется обратиться к квалифицированным сетевым специалистам. Неправильные настройки могут привести к нарушению работы сети и снижению уровня безопасности.