Настройка vpn wireguard

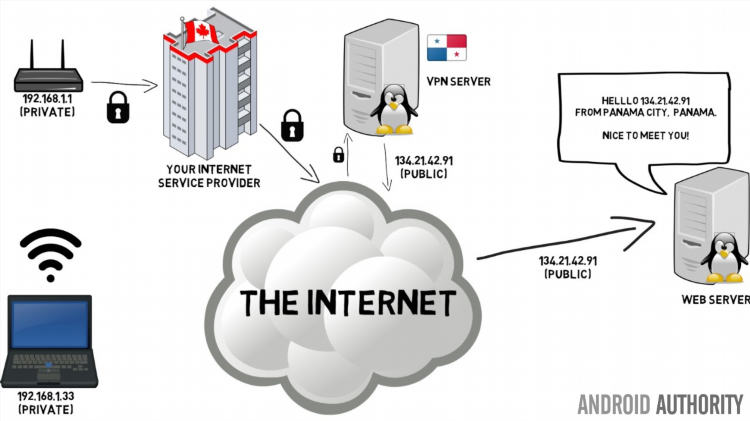

Настройка VPN WireGuard представляет собой процесс конфигурирования программного обеспечения WireGuard для создания зашифрованного туннеля между двумя или более устройствами. Данный процесс включает установку необходимого программного обеспечения, генерацию криптографических ключей, настройку конфигурационных файлов и установление соединения.

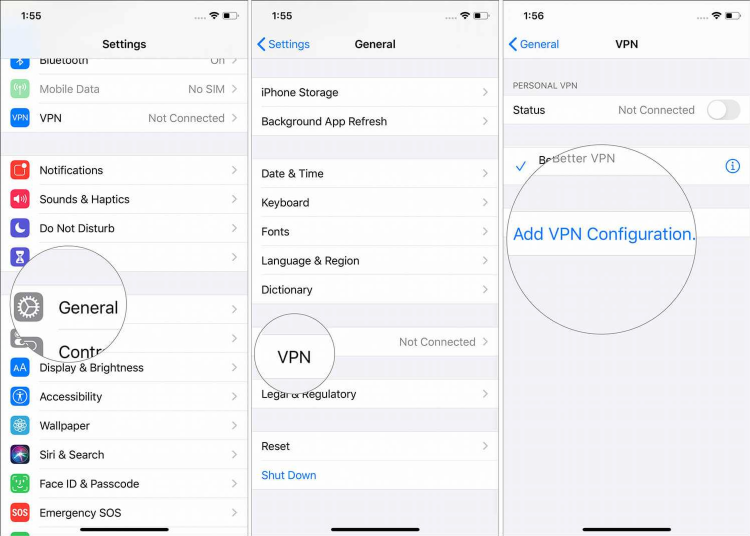

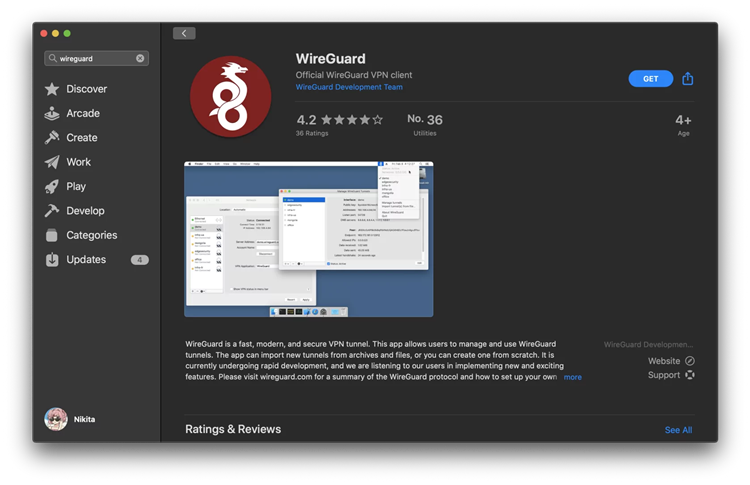

Первым этапом является установка WireGuard на все устройства, которые будут участвовать в VPN-соединении. Программное обеспечение доступно для различных операционных систем, включая Linux, Windows, macOS, Android и iOS. Установка может быть выполнена с использованием пакетных менеджеров (для Linux), официальных веб-сайтов или магазинов приложений.

После установки необходимо сгенерировать пару криптографических ключей для каждого участника VPN-соединения. Каждая пара состоит из приватного ключа, который должен храниться в секрете на локальном устройстве, и публичного ключа, который передается другим участникам для установления зашифрованного соединения. Генерация ключей обычно выполняется с помощью командной строки WireGuard (wg genkey и wg pubkey).

Следующим шагом является создание конфигурационных файлов для каждого участника VPN-соединения. Конфигурационный файл содержит параметры соединения, включая локальный приватный ключ, IP-адрес и порт VPN-интерфейса, а также информацию о пирах (других участниках VPN). Для каждого пира указывается его публичный ключ, разрешенные IP-адреса и порт.

Конфигурационный файл обычно имеет расширение .conf и состоит из секций [Interface] и [Peer]. Секция [Interface] содержит настройки локального VPN-интерфейса, такие как приватный ключ и IP-адрес. Секция [Peer] описывает параметры подключения к удаленному пиру, включая его публичный ключ, endpoint (IP-адрес и порт), разрешенные IP-адреса (AllowedIPs) и PersistentKeepalive (для поддержания соединения).

После создания конфигурационных файлов необходимо активировать VPN-соединение. На большинстве операционных систем это можно сделать с помощью команды wg-quick up <имя_конфигурационного_файла>. Эта команда создает VPN-интерфейс и устанавливает соединение с указанными пирами на основе параметров конфигурационного файла.

Для деактивации VPN-соединения используется команда wg-quick down <имя_конфигурационного_файла>. Эта команда отключает VPN-интерфейс и завершает все активные соединения.

В процессе настройки могут возникнуть ситуации, требующие дополнительной конфигурации, такие как настройка маршрутизации трафика, правил брандмауэра и DNS-серверов для обеспечения корректной работы VPN-соединения.

Настройка маршрутизации может потребоваться, если необходимо перенаправлять определенный трафик через VPN-туннель. Это может быть реализовано с помощью команд ip route (в Linux) или аналогичных инструментов в других операционных системах.

Настройка брандмауэра необходима для разрешения входящего и исходящего трафика через VPN-интерфейс. Правила брандмауэра должны быть настроены таким образом, чтобы разрешать UDP-трафик на порт, указанный в конфигурационном файле WireGuard.

Настройка DNS-серверов может потребоваться для предотвращения утечек DNS-запросов за пределы VPN-туннеля. В конфигурационном файле WireGuard можно указать DNS-серверы, которые будут использоваться при активном VPN-соединении.

Для обеспечения автоматического запуска VPN-соединения при загрузке системы могут использоваться различные методы, зависящие от операционной системы, такие как systemd (в Linux) или службы (в Windows).

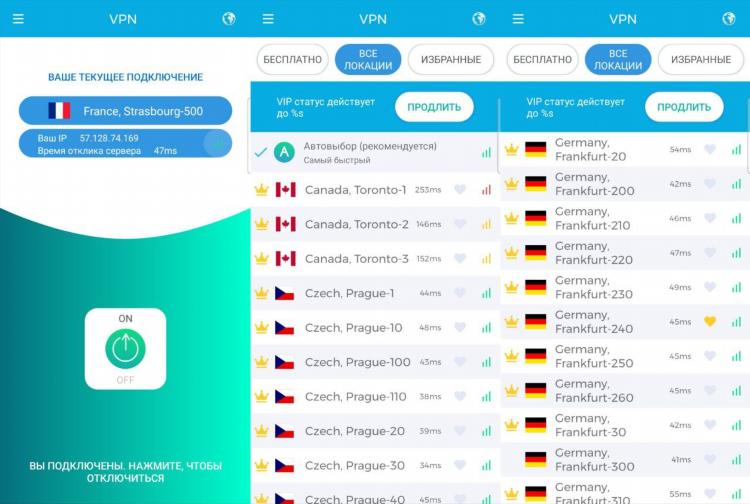

Проверка работоспособности VPN-соединения может быть выполнена с помощью различных инструментов, таких как ping или traceroute, для проверки связи с удаленными хостами через VPN-туннель. Также можно использовать онлайн-сервисы для проверки IP-адреса и определения, проходит ли трафик через VPN-сервер.

Корректная настройка VPN WireGuard обеспечивает безопасное и зашифрованное соединение между устройствами, что позволяет защитить передаваемые данные от несанкционированного доступа. Внимательное следование инструкциям и понимание параметров конфигурации являются ключевыми аспектами успешной настройки.