Vpn какие порты использует

VPN какие порты использует

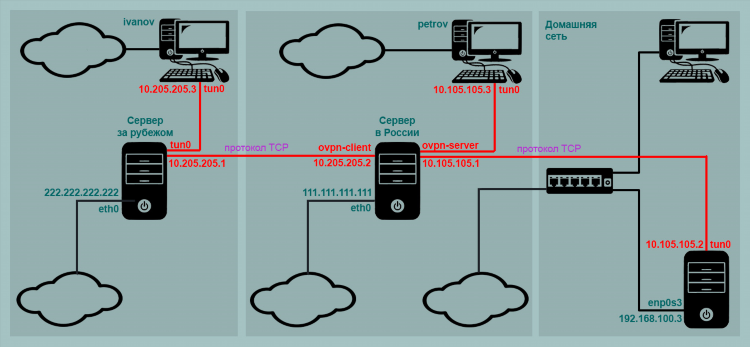

VPN (Virtual Private Network) — это технология, обеспечивающая защищённую передачу данных через общедоступные или частные сети. Для установления соединения и корректной работы различных VPN-протоколов используются определённые порты. Знание того, какие порты применяются VPN, необходимо для настройки межсетевых экранов, маршрутизаторов и обеспечения сетевой безопасности.

Основные порты, используемые VPN-протоколами

Каждый VPN-протокол использует определённые порты и протоколы транспортного уровня (TCP или UDP). Ниже приведён перечень стандартных портов для наиболее распространённых протоколов.

PPTP (Point-to-Point Tunneling Protocol)

-

TCP порт 1723: используется для установления управляющего соединения.

-

Протокол GRE (Generic Routing Encapsulation, Protocol 47): требуется для инкапсуляции VPN-трафика.

L2TP/IPsec (Layer 2 Tunneling Protocol с шифрованием IPsec)

-

UDP порт 500: используется для обмена ключами IKE (Internet Key Exchange).

-

UDP порт 1701: служит для установления L2TP-туннеля.

-

UDP порт 4500: используется при прохождении NAT.

-

ESP (Encapsulating Security Payload, Protocol 50): обеспечивает шифрование данных.

OpenVPN

-

UDP порт 1194: используется по умолчанию, но может быть изменён.

-

TCP порт 443: часто применяется для обхода ограничений, так как совпадает с HTTPS-трафиком.

-

Поддержка кастомизации: OpenVPN позволяет администратору задать любой свободный порт.

IKEv2/IPsec (Internet Key Exchange version 2)

-

UDP порт 500: для инициализации IKEv2.

-

UDP порт 4500: для передачи данных при наличии NAT.

-

ESP (Protocol 50): для шифрования и инкапсуляции данных.

SSTP (Secure Socket Tunneling Protocol)

-

TCP порт 443: используется для установки соединения через HTTPS. Это позволяет успешно обходить большинство межсетевых экранов и прокси.

Дополнительные замечания по портам VPN

Некоторые VPN-сервисы могут использовать нестандартные порты с целью обхода блокировок или повышения совместимости. В таких случаях требуется ручная настройка соответствующего оборудования.

Влияние NAT и брандмауэров

При прохождении VPN-трафика через NAT (Network Address Translation) могут возникнуть сложности, особенно с протоколами, использующими ESP. Применение порта 4500 (NAT-T) позволяет адаптировать IPsec для таких случаев. Корректная настройка межсетевого экрана требует открытия необходимых портов, в противном случае VPN-соединение может не установиться.

Безопасность портов VPN

-

Открытые порты увеличивают поверхность атаки и могут быть использованы злоумышленниками.

-

Фильтрация по портам и контроль состояния соединений позволяют минимизировать риски.

-

Мониторинг активности на используемых VPN-портах помогает своевременно обнаружить аномалии.

Настройка портов в корпоративной среде

В организациях часто используется централизованная политика доступа, предполагающая жёсткий контроль сетевых портов. При внедрении VPN-решений важно:

-

Согласовать используемые порты с отделом ИБ.

-

Настроить соответствующие правила в межсетевых экранах и прокси-серверах.

-

Обеспечить совместимость с политиками NAT и DPI (Deep Packet Inspection).

Часто задаваемые вопросы (FAQ)

Какие порты нужно открыть для работы OpenVPN?

Стандартный порт — UDP 1194. При необходимости используется TCP 443.

Почему L2TP/IPsec требует несколько портов?

Для корректной работы необходимы разные порты: 500 и 4500 для IKE, 1701 для L2TP и ESP для шифрования.

Можно ли изменить порты VPN-протоколов?

Некоторые протоколы (например, OpenVPN) допускают настройку произвольного порта, другие (например, PPTP) используют фиксированные порты.

Какой порт выбрать для обхода блокировок?

TCP 443 подходит лучше всего, так как он используется HTTPS и редко блокируется.

Что произойдёт, если порт VPN заблокирован?

VPN-соединение не установится или будет нестабильным. В таких случаях требуется настройка обходных маршрутов или смена порта/протокола.

Вывод

Понимание того, vpn какие порты использует, критически важно для безопасной и стабильной работы VPN-соединений. Знание портов, связанных с каждым протоколом, позволяет точно настраивать сетевую инфраструктуру, минимизировать уязвимости и обеспечивать соответствие политике информационной безопасности.