Ключи для опен впн

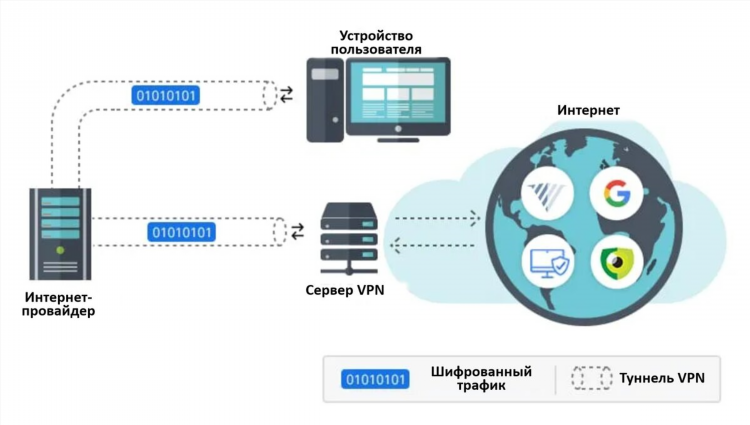

Ключи для OpenVPN представляют собой криптографические файлы, необходимые для установления защищённого VPN-соединения. Они обеспечивают аутентификацию сервера и клиента, а также шифрование передаваемых данных.

Существует несколько типов ключей, используемых в OpenVPN. К ним относятся: корневой сертификат (CA), сертификат сервера, сертификат клиента и статический ключ.

Корневой сертификат (CA) является основой доверия в VPN-инфраструктуре. Он используется для подписи сертификатов сервера и клиентов. Компрометация корневого сертификата ставит под угрозу безопасность всей VPN-сети.

Сертификат сервера идентифицирует VPN-сервер для клиентов. Клиентское программное обеспечение проверяет подлинность сертификата сервера с помощью корневого сертификата CA.

Сертификат клиента используется для аутентификации VPN-клиента на сервере. Сервер проверяет подлинность сертификата клиента с помощью корневого сертификата CA.

Генерация ключей OpenVPN осуществляется с использованием утилиты easy-rsa или OpenSSL. Процесс включает создание корневого сертификата CA, генерацию запросов на подпись сертификатов для сервера и клиентов, а также подписание этих запросов с помощью корневого сертификата.

Безопасное хранение ключей имеет первостепенное значение. Приватные ключи сервера и клиентов должны быть защищены от несанкционированного доступа. Рекомендуется использовать надёжные пароли и ограничить доступ к файлам ключей.

Для повышения безопасности может использоваться дополнительная аутентификация, например, с помощью паролей или токенов. Это обеспечивает многоуровневую защиту VPN-соединения.

Регулярная смена ключей является важной мерой безопасности. Это позволяет снизить риск компрометации ключей в случае утечки или взлома. Периодичность смены ключей определяется политикой безопасности организации.

Распространение клиентских ключей должно осуществляться по защищённым каналам связи. Не рекомендуется передавать ключи по незашифрованным каналам, таким как электронная почта без шифрования.

Управление ключами в крупных VPN-сетях может быть сложной задачей. Существуют различные инструменты и системы управления ключами, облегчающие администрирование и обеспечение безопасности.

Неправильная настройка или компрометация ключей OpenVPN может привести к серьёзным последствиям, включая несанкционированный доступ к конфиденциальным данным. Поэтому необходимо уделять особое внимание процессу генерации, хранения и управления ключами.

Статический ключ является альтернативным методом аутентификации, при котором и сервер, и клиент используют один и тот же предварительно сгенерированный ключ. Этот метод проще в настройке, но менее безопасен по сравнению с использованием сертификатов, особенно в многоклиентских средах.

Выбор метода аутентификации (сертификаты или статический ключ) зависит от требований безопасности и масштаба VPN-сети. Для обеспечения высокого уровня безопасности рекомендуется использовать систему на основе сертификатов.

Конфигурационные файлы OpenVPN (.conf или .ovpn) содержат пути к файлам ключей и сертификатов. Необходимо обеспечить целостность и доступность этих файлов для корректной работы VPN-соединения.