Настройка vpn windows server 2019

Настройка VPN Windows Server 2019

Эффективная настройка VPN Windows Server 2019 позволяет создать безопасное подключение к корпоративной сети через интернет. Эта технология широко используется в организациях для удалённого доступа сотрудников к внутренним ресурсам. Процесс настройки требует последовательного выполнения административных задач на сервере и клиентских устройствах.

Подготовка среды для настройки VPN Windows Server 2019

Перед началом конфигурации необходимо убедиться, что сервер соответствует минимальным требованиям:

-

Установлена операционная система Windows Server 2019.

-

Имеется два сетевых интерфейса: один — для внутренней сети, второй — для внешнего подключения.

-

Настроена статическая IP-адресация.

-

Открыт порт 1723 (для PPTP) или порты, соответствующие выбранному протоколу (например, 500 и 4500 для L2TP/IPsec).

Установка и настройка роли Remote Access

Для реализации VPN в Windows Server 2019 используется роль Remote Access, включающая компоненты DirectAccess и VPN.

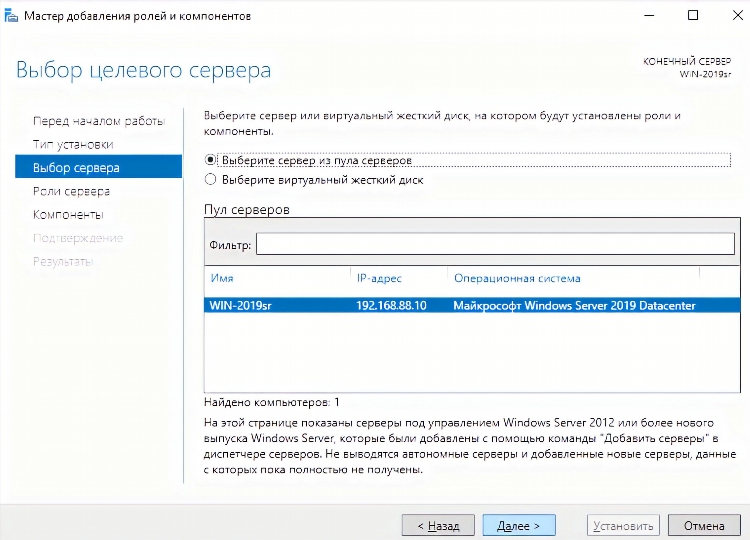

Установка роли Remote Access

-

Открыть Server Manager.

-

Перейти в «Manage» → «Add Roles and Features».

-

Выбрать Role-based installation.

-

Установить роль Remote Access и компонент «DirectAccess and VPN (RAS)».

-

Завершить установку и перезагрузить сервер при необходимости.

Конфигурация VPN с помощью мастера

-

В Server Manager перейти в раздел «Tools» → «Routing and Remote Access».

-

Щёлкнуть правой кнопкой на имени сервера и выбрать «Configure and Enable Routing and Remote Access».

-

Выбрать режим «Custom configuration».

-

Отметить опцию «VPN access».

-

Завершить настройку и запустить службу RRAS.

Настройка протоколов и безопасности

В зависимости от требований безопасности выбирается подходящий VPN-протокол:

-

PPTP — прост в настройке, но обладает низкой степенью защиты.

-

L2TP/IPsec — более безопасен, требует настройки сертификатов или предварительно общего ключа (PSK).

-

SSTP — работает через HTTPS и подходит для обхода NAT и файрволов.

Настройка L2TP/IPsec

-

Установить сертификаты на сервер и клиент.

-

В свойствах сервера RRAS перейти на вкладку «Security».

-

Настроить метод аутентификации (например, MS-CHAP v2 или EAP).

-

Указать предварительно общий ключ или выбрать сертификат.

Настройка IP-адресов и диапазона

VPN-клиентам требуется выделять IP-адреса из допустимого диапазона:

-

В RRAS открыть свойства сервера.

-

Перейти на вкладку «IPv4».

-

Установить пул IP-адресов вручную или указать использование DHCP-сервера.

Создание учетных записей пользователей

Для подключения пользователей требуется наличие учётных записей в Active Directory или локальной базе:

-

Создать новых пользователей через Active Directory Users and Computers.

-

Убедиться, что в свойствах пользователя включена опция «Allow access» на вкладке «Dial-in».

Настройка NAT (если используется один сетевой интерфейс)

Если сервер использует один сетевой адаптер, необходимо настроить трансляцию сетевых адресов:

-

В RRAS включить NAT для соответствующего интерфейса.

-

Убедиться, что маршрутизация настроена корректно.

Проверка подключения клиента

После завершения серверной конфигурации необходимо протестировать подключение с клиентского устройства:

-

Создать новое VPN-подключение в Windows.

-

Указать внешний IP-адрес сервера.

-

Выбрать нужный протокол (например, L2TP).

-

Ввести учётные данные и подключиться.

FAQ

Какие протоколы VPN поддерживает Windows Server 2019?

Windows Server 2019 поддерживает PPTP, L2TP/IPsec, SSTP и IKEv2.

Можно ли использовать Windows Server 2019 как VPN-шлюз для Active Directory?

Да, при наличии роли Domain Controller и правильно настроенного RRAS, сервер может аутентифицировать пользователей домена.

Нужен ли внешний IP-адрес для VPN-сервера?

Да, внешний статический IP необходим для стабильного подключения из интернета.

Требуется ли сертификат для настройки SSTP?

Да, SSTP использует SSL, поэтому требуется действительный SSL-сертификат, выданный доверенным центром сертификации.

Как ограничить доступ пользователей к определённым ресурсам через VPN?

Используются групповые политики (GPO) и списки управления доступом (ACL) на уровне сетевой инфраструктуры.