Как сделать свой vpn

Как сделать свой VPN: пошаговое руководство

Создание собственного VPN-сервера позволяет повысить уровень конфиденциальности и контроля над передаваемыми данными. Это особенно актуально при использовании публичных сетей или при необходимости удалённого доступа к внутренним ресурсам организации. Ниже изложены проверенные методы реализации собственного VPN на базе общедоступных решений.

Требования и подготовка к созданию VPN

Перед тем как сделать свой VPN, необходимо подготовить следующие ресурсы:

-

Сервер с постоянным доступом в интернет (VPS или физический сервер)

-

Права администратора на сервере

-

Операционная система Linux (например, Ubuntu или Debian)

-

Базовые знания работы с терминалом и SSH

Выбор протокола VPN

Наиболее популярные протоколы для создания VPN:

-

OpenVPN — надёжный и широко поддерживаемый

-

WireGuard — современный, быстрый и более простой в настройке

-

IPSec/IKEv2 — используется в корпоративных сетях

Для большинства частных решений рекомендуется использовать OpenVPN или WireGuard благодаря их открытому коду и высокой совместимости.

Установка и настройка OpenVPN

Установка OpenVPN на сервер

-

Обновление пакетов:

sqlsudo apt update &&&& sudo apt upgrade -

Установка OpenVPN и утилит:

nginxsudo apt install openvpn easy-rsa

Создание центра сертификации (CA)

-

Инициализация easy-rsa:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca source vars ./clean-all ./build-ca -

Создание серверного и клиентского сертификатов:

bash./build-key-server server ./build-key client ./build-dh openvpn --genkey --secret keys/ta.key

Конфигурация сервера

-

Создание и редактирование конфигурационного файла

/etc/openvpn/server.confс указанием:-

порт (по умолчанию 1194)

-

протокол (udp)

-

пути к сертификатам и ключам

-

настройки маршрутизации и DNS

-

-

Включение IP-переадресации в

/etc/sysctl.conf:ininet.ipv4.ip_forward=1 -

Настройка iptables для маршрутизации трафика.

Запуск и проверка сервера

-

Запуск сервиса:

sqlsudo systemctl start openvpn@server -

Проверка статуса:

nginxsudo systemctl status openvpn@server

Настройка клиента OpenVPN

-

Установка OpenVPN на клиентское устройство.

-

Передача клиентских конфигурационных файлов (ключи, сертификаты, .ovpn файл).

-

Подключение с помощью:

arduinosudo openvpn --config client.ovpn

Настройка VPN на базе WireGuard

WireGuard отличается упрощённой архитектурой и высокой производительностью. Для его установки:

-

Установка на сервер и клиента:

nginxsudo apt install wireguard -

Генерация ключей:

bashwg genkey | tee privatekey | wg pubkey > publickey -

Создание конфигурационных файлов

/etc/wireguard/wg0.confдля сервера и клиента с указанием:-

интерфейса

-

ключей

-

IP-адресов

-

портов

-

-

Запуск интерфейса:

nginxsudo wg-quick up wg0

Безопасность и управление

Для обеспечения безопасности необходимо:

-

Использовать сильные ключи и шифрование

-

Ограничить доступ по IP или паролю

-

Регулярно обновлять сервер и VPN-серверное ПО

-

Вести журналы подключения

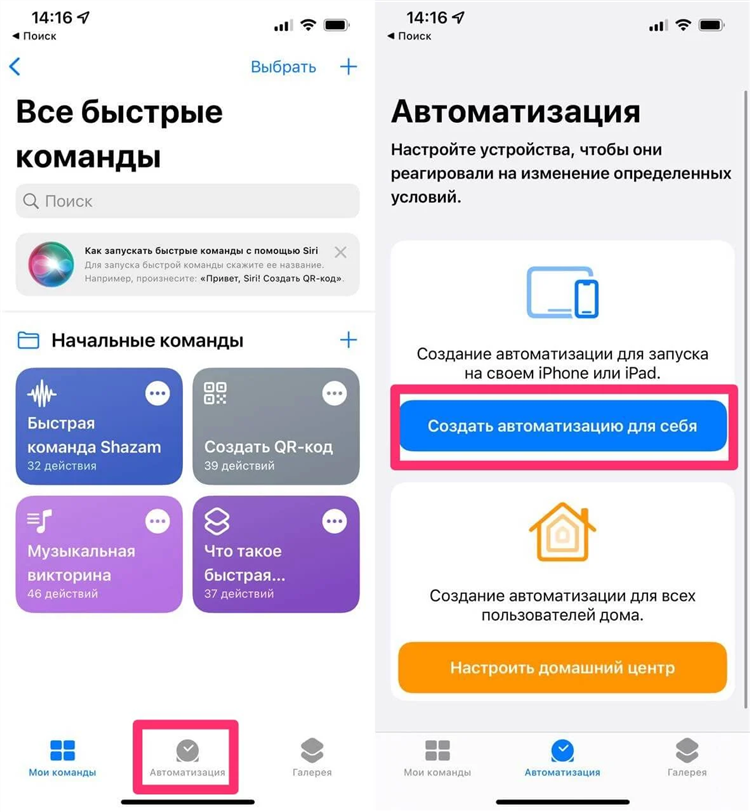

Возможности автоматизации

Для упрощения развертывания можно использовать готовые скрипты, такие как:

-

PiVPN — для установки OpenVPN или WireGuard

-

Algo VPN — автоматизированный скрипт для установки WireGuard или IPsec

Часто задаваемые вопросы

Какие преимущества имеет собственный VPN по сравнению с коммерческими сервисами?

Собственный VPN обеспечивает полный контроль над сервером, исключая сторонние риски и повышая уровень конфиденциальности.

Можно ли использовать домашний компьютер как VPN-сервер?

Технически возможно, но это требует статического IP-адреса или использования DDNS, а также проброса портов на маршрутизаторе.

Какие протоколы считаются наиболее безопасными?

WireGuard и OpenVPN являются наиболее надёжными протоколами с точки зрения безопасности и актуальности криптографии.

Нужно ли платить за создание своего VPN?

Затраты включают аренду VPS (если используется удалённый сервер). Само ПО является бесплатным и с открытым исходным кодом.

Можно ли использовать один сервер для подключения нескольких клиентов?

Да, при правильной настройке сервер может обслуживать множество клиентов одновременно.