Поднять собственный vpn

Как поднять собственный VPN: пошаговое руководство

Преимущества собственного VPN-сервера

Развёртывание собственного VPN-сервера обеспечивает полный контроль над передаваемыми данными, конфигурацией шифрования и точками доступа. Это решение позволяет:

-

Исключить сторонние сервисы и их потенциальную утечку данных.

-

Оптимизировать маршрутизацию трафика.

-

Использовать белый IP-адрес без ограничений.

-

Обеспечить стабильный и предсказуемый уровень безопасности.

Технические требования для запуска VPN-сервера

Для того чтобы поднять собственный VPN, необходимо наличие следующих компонентов:

-

Выделенного сервера или VPS с постоянным интернет-соединением.

-

Операционной системы (чаще всего Linux: Ubuntu, Debian, CentOS).

-

Публичного IP-адреса, необходимого для подключения клиентов.

-

Понимания сетевых протоколов и базовых навыков администрирования.

Выбор протокола VPN

Наиболее популярные протоколы VPN включают:

-

OpenVPN — широко используемый, надёжный и гибкий.

-

WireGuard — современный, лёгкий и высокопроизводительный протокол.

-

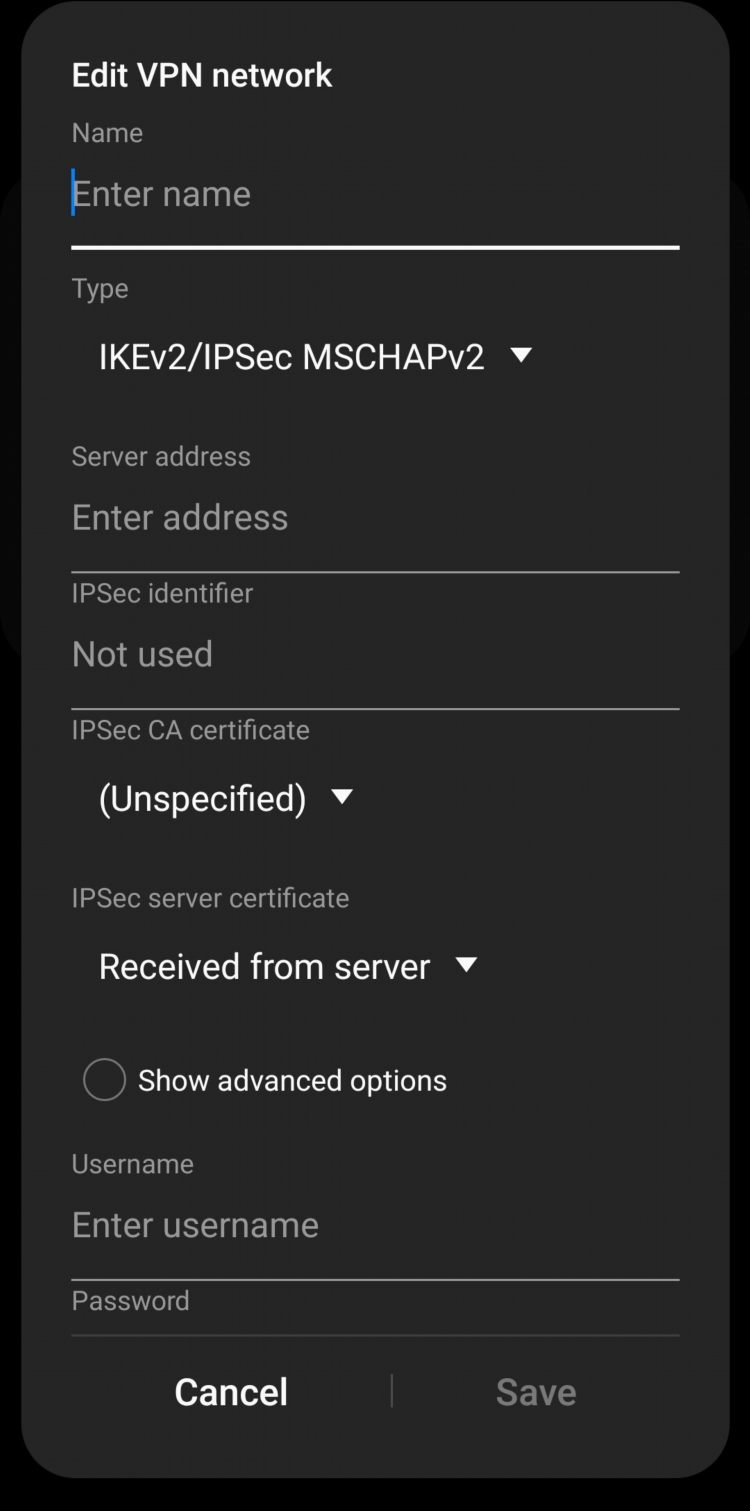

IPSec — предпочтителен в корпоративной среде.

-

L2TP/IPSec — совместим с большинством устройств, но уступает по безопасности.

Настройка OpenVPN на базе Linux

Для развёртывания VPN на OpenVPN потребуется выполнить следующие шаги:

-

Установить OpenVPN и Easy-RSA с использованием пакетного менеджера (например,

aptдля Ubuntu). -

Сгенерировать корневой сертификат и ключи с помощью Easy-RSA.

-

Создать серверный конфигурационный файл.

-

Настроить файервол и пересылку пакетов (IP forwarding).

-

Запустить OpenVPN как службу.

-

Сгенерировать клиентские конфигурации и ключи.

Как поднять собственный VPN на WireGuard

WireGuard отличается простотой конфигурации и высокой производительностью. Этапы установки:

-

Установить пакет

wireguardи утилиты управления ключами. -

Сгенерировать пару ключей для сервера и клиентов.

-

Настроить конфигурационный файл

/etc/wireguard/wg0.conf. -

Активировать пересылку IPv4/IPv6.

-

Запустить интерфейс WireGuard и настроить автозапуск.

-

Добавить правила NAT через iptables или firewalld.

Обеспечение безопасности VPN-сервера

Для защиты VPN-сервера необходимо:

-

Использовать сильное шифрование (например, AES-256).

-

Регулярно обновлять ПО и операционную систему.

-

Ограничить доступ к портам (использовать fail2ban, ufw).

-

Отключить неиспользуемые сервисы.

-

Хранить ключи и сертификаты в защищённом виде.

Мониторинг и журналирование трафика

Настройка систем журналирования и мониторинга позволяет выявлять аномалии и обеспечивать аудит:

-

Использование утилит

logrotate,rsyslog,systemd-journald. -

Подключение решений типа NetFlow, Zabbix или Prometheus.

-

Активация отчётов по попыткам подключения и ошибкам аутентификации.

Распространённые ошибки при развёртывании

Наиболее частые проблемы при попытке поднять собственный VPN:

-

Неправильная настройка маршрутизации и маскарадинга.

-

Конфликты портов и неправильная работа файервола.

-

Ошибки в сертификатах и ключах.

-

Отсутствие DNS или некорректная настройка резолвера.

Масштабирование и управление клиентами

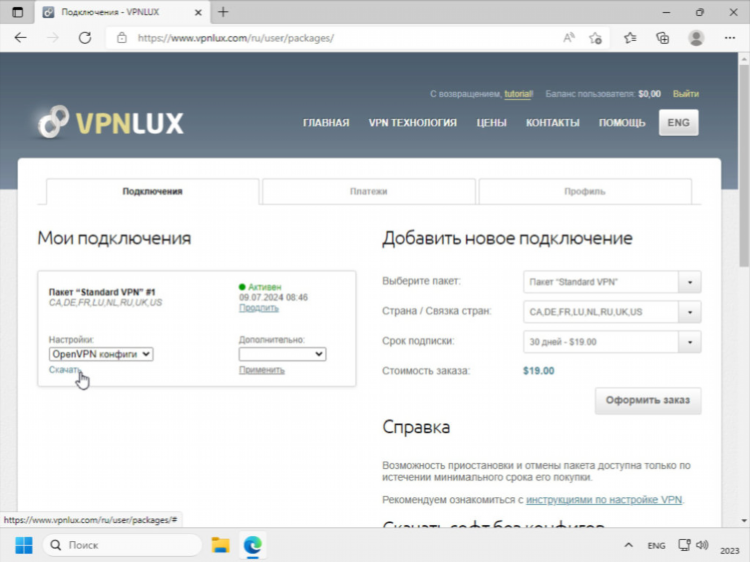

Для добавления новых пользователей требуется:

-

Сгенерировать ключи и конфигурации для каждого клиента.

-

Назначить уникальные IP-адреса в рамках подсети.

-

При необходимости использовать менеджеры авторизации (RADIUS, LDAP).

-

Автоматизировать выдачу конфигураций через скрипты или web-интерфейсы.

Блок FAQ

Какой протокол лучше использовать при развёртывании VPN-сервера?

WireGuard рекомендуется для большинства современных задач благодаря своей производительности и простоте. OpenVPN остаётся стандартом при необходимости широкой совместимости.

Нужно ли использовать выделенный сервер для VPN?

Желательно использовать VPS или выделенный сервер с постоянным IP-адресом и стабильным соединением. Это повышает надёжность и доступность сервиса.

Какие риски при самостоятельной настройке VPN?

Неправильная конфигурация может привести к утечке данных, отсутствию шифрования или полному отсутствию защиты. Также возможны ошибки маршрутизации и доступ к внутренним сетям без контроля.

Как ограничить доступ к VPN-серверу?

Следует использовать файерволы, системы обнаружения вторжений и ограничивать доступ по IP-адресам или с применением многофакторной аутентификации.

В каких случаях имеет смысл поднять собственный VPN?

Это целесообразно в условиях корпоративной инфраструктуры, при необходимости полного контроля над трафиком или при недоверии к коммерческим VPN-сервисам.